Categoría: Informatica

El metaverso nunca existió

Aquellos quienes jugamos online a diversos juegos hemos visto la "muerte" de más de uno, es normal, siempre hay un hype, una sorpresa, novedad, luego se transforma en la norma, se explotan bugs, se abusa, se crean comunidades, se vuelve agotador y lentamente muere.

Con el Metaverso sucedió algo distinto porque... Hype hubo, sin dudas, pero no hubo sorpresa, no hubo novedad, no hubo usuarios, ni comunidades, no hubo nada. Se murió sin existir.

Y, siendo el año 2023, el Metaverso quedó en el pasado 2022, "ya fue", así como los NFT y los cripto Bros, ¿Queda alguien en el metaverso?

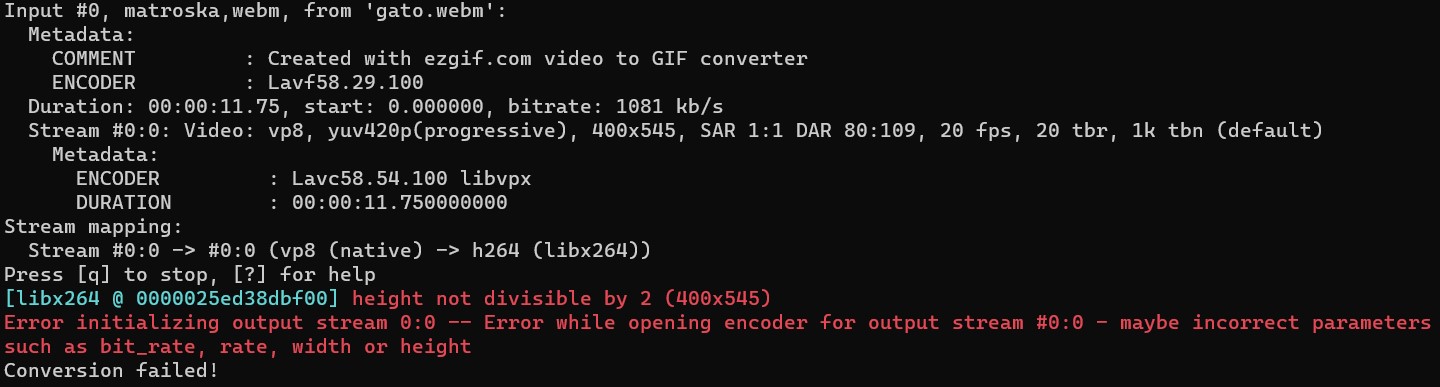

Ffmpeg y el "height not divisible by 2"

Minipost de trivialidades nardogeeks, estaba queriend convertir un video de formato WEBM a MP4, nada del otro mundo ¿Qué uso? Handbrake me tiró un error raro así que pasé al inconfundible ffmpeg, el mejor de todos.

Pero he aquí que me encontré con un error "height not divisible by 2" WTF?

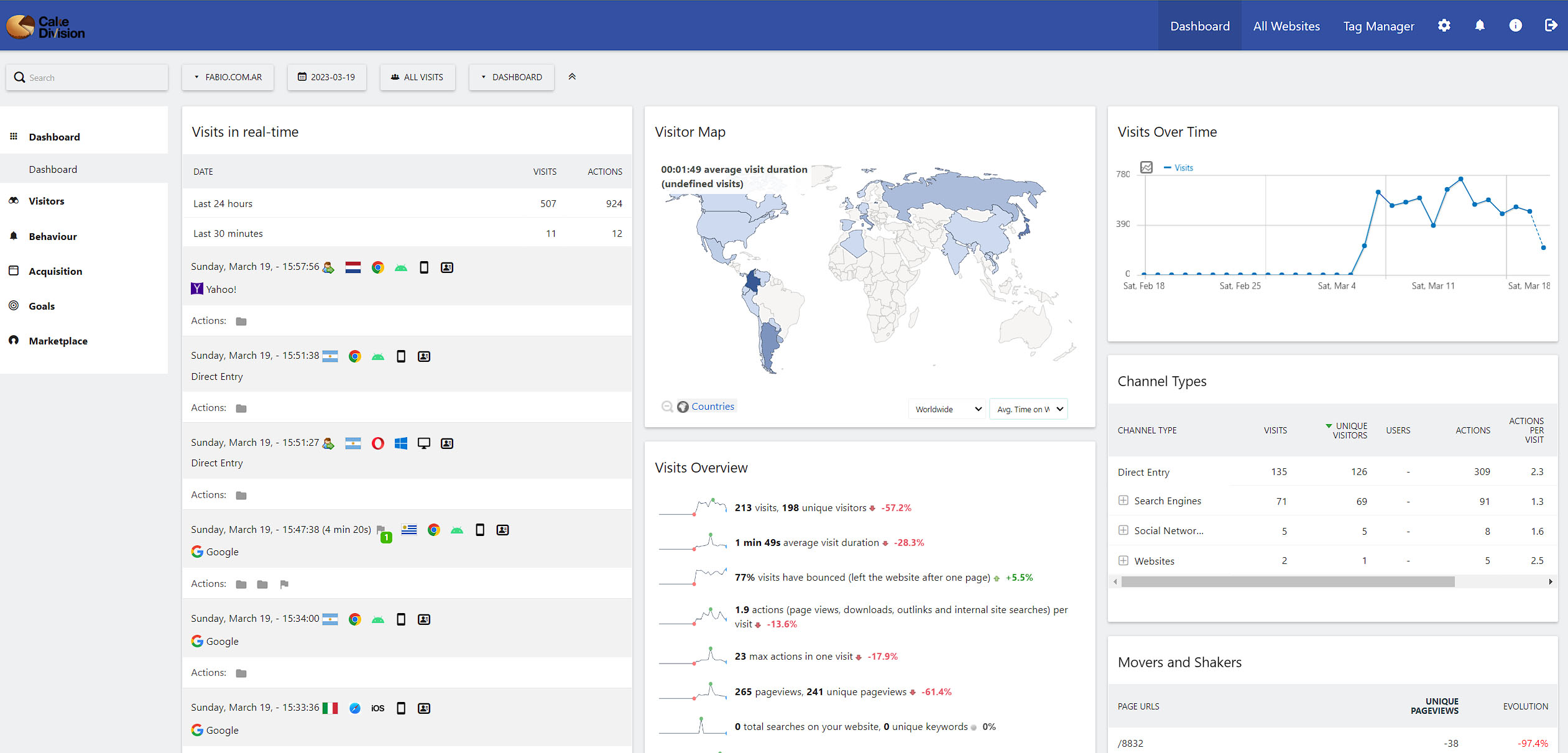

Dejar de usar Google Analytics ¿Es posible? Probando Matomo

El mes pasado había leído un artículo de JRMora sobre su abandono completo de Google Analytics y el uso de Matomo para capturar estadísticas de su sitio web.

Me resultó interesante ¿Uno puede salir del esquema Google? Al fin y al cabo es Google el que abandonó los blogs hace tiempo ¿Por qué mantener sus herramientas que capturan data?

Ya me deshice de Google Ads ¿Por qué no de Analytics? ¿Es factible? ¿Qué costo tiene? Vamos con mi prueba.

Migrar contenido de VestaCP a HestiaCP

El otro día hice un experimento de esos que NO hay que hacer en vivo en producción... en vivo en producción, claro, un buen sysadmin es guapo, por eso no soy sysadmin pero hago estas cosas 😁

En una hora instalé un nuevo VPS y en él HestiaCP, el fork de VestaCP porque tenía varios sitios en un viejo Ubuntu 16.04, así como leen, una distro del 2016! era hora de un update a 22.04 LTS así que tenía que migrar todo y no se debía notar.

Aquí explico sencillamente cómo hacerlo (aunque nada es sencillo, je).

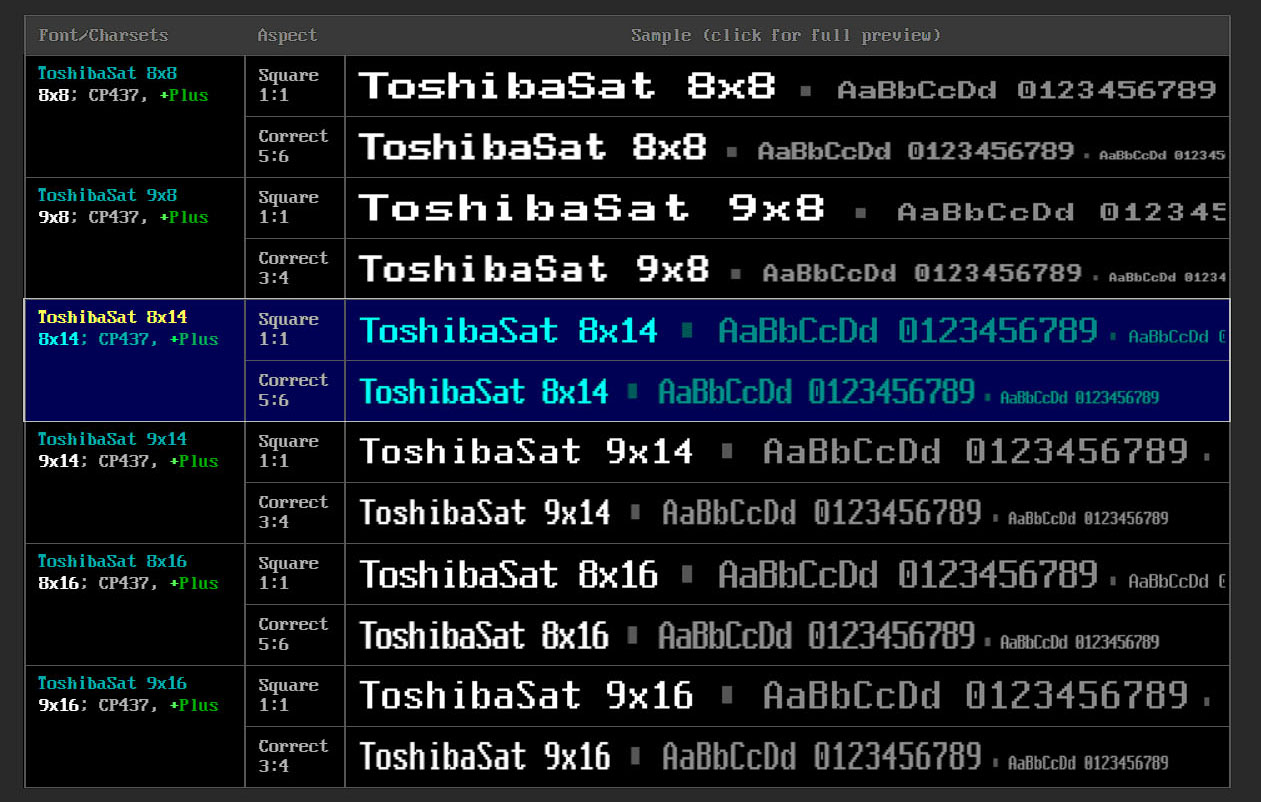

El mejor repositorio de tipografías de la era DOS y anteriores

Buscando algo para ponerle más onda a mi sitio en modo texto di con un sitio de tipografías de... PCs viejas! Es decir, tipografías recreadas de los BIOS de distintas computadoras y placas de video de otra época.

Para aquellos que son de la era de las Arial y las Times News Roman ![]() probablemente suene extraño pero el "modo texto" de antes tenía caracteres que no eran estándar, en cambio cada fabricante creaba una tipografía (usualmente monospace) propia y algunas eran muy buenas.

probablemente suene extraño pero el "modo texto" de antes tenía caracteres que no eran estándar, en cambio cada fabricante creaba una tipografía (usualmente monospace) propia y algunas eran muy buenas.

DIY: convierto una simple caja en un servidor casero

Hace unos días me reglaron unas cosas en una linda caja de madera y en mi habitación, junto al router, tenía mi server local lleno de cables y cosas, juntando polvo, haciendo ruido, etc. ¿Qué mejor que ordenar todo en ujna caja? Pues así nació el mini-proyecto de caja-servidor.

Más adelante haré un video o un post sobre cómo crear tu propio media server con bajos recursos, en mi caso usé una PC Stick pero se puede hacer con cualquier CPU viejo que tengas andando por ahí, un poco de Linux, discos rígidos y chau al problema de tener todo en tu máquina personal o que requiera de tal o cual usuario. Así como lo tengo instalado cualquiera en casa puede usarlo, ver películas, acceder a backups, etc.

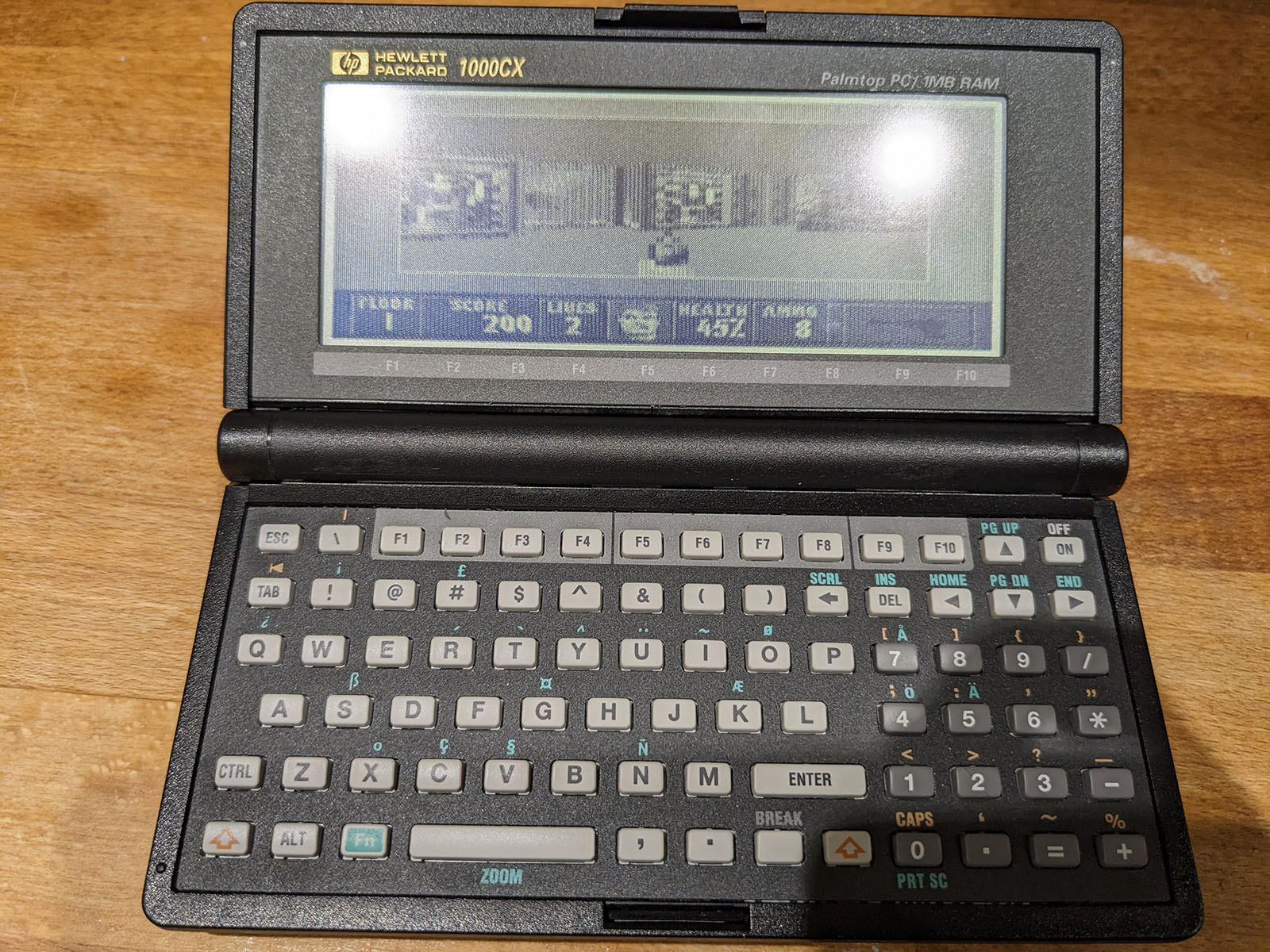

Wolfenstein CGA para máquinas más y más viejas

El otro día me enteré que un dev había programado un port del viejo y clásico Wolfenstein de VGA para CGA. ¿Inútil? No, para nada!

Hablamos de nerdeada super retro, porque este port, además, está modificado para poder operar el juego en procesadores 8088/8086, bien, bien viejos, algo que hace al juego un poco injugable pero ¿Qué problema hay? Si el Doom funciona en casi todo, el Wolfestein original debería funcionar en más plataformas todavía.

Se puede descargar libremente desde github donde te explican cómo instalarlo sobre la carpeta del Wolf original y convertir las texturas para CGA. Tiene múltiples opciones para ejecutar y ver en proporciones y pantallas distintas como CGA, Tandy, CGA Composite, blanco y negro y LCD.

Y como se puede apreciar en la foto se pueded jugar en una HP 1000CX (dejo el video dentro del post) que es una de esas cosas que uno querría tener como pieza de museo de lo que fue la computación portátil en otra época.

Haiku para la EEE PC

Debería haberlo posteado antes pero me olvidé ![]() hace unos días quería usar la Asus EEE PC que hace poco había "recuperado" cambiándole la pantalla gracias al aporte de un lector.

hace unos días quería usar la Asus EEE PC que hace poco había "recuperado" cambiándole la pantalla gracias al aporte de un lector.

Cuando la encendí, tenía Q4OS instalado, quise actualizar el OS y básicamente se quedó sin espacio suficiente. Inutilizable. ¿Qué podía instalarle que funcionara bien?

Todos quieren reemplazar a Internet

Siempre hablamos de los "jardines vallados" representados principalmente por redes sociales que han logrado acaparar casi todo el tráfico de internet, ahora, más que nunca, están buscando reemplazarla.

Facebook puede haber sido el primero en intentarlo públicamente pero no el único, es más, mucho tiempo atrás fue Microsoft la que fracasó desde el comienzo de Windows 95, pero hoy en día prácticamente es la norma: toda red social quiere reemplazar Internet porque necesita controlar todo, el tráfico, lo que uno ve, lo que uno hace, todo.

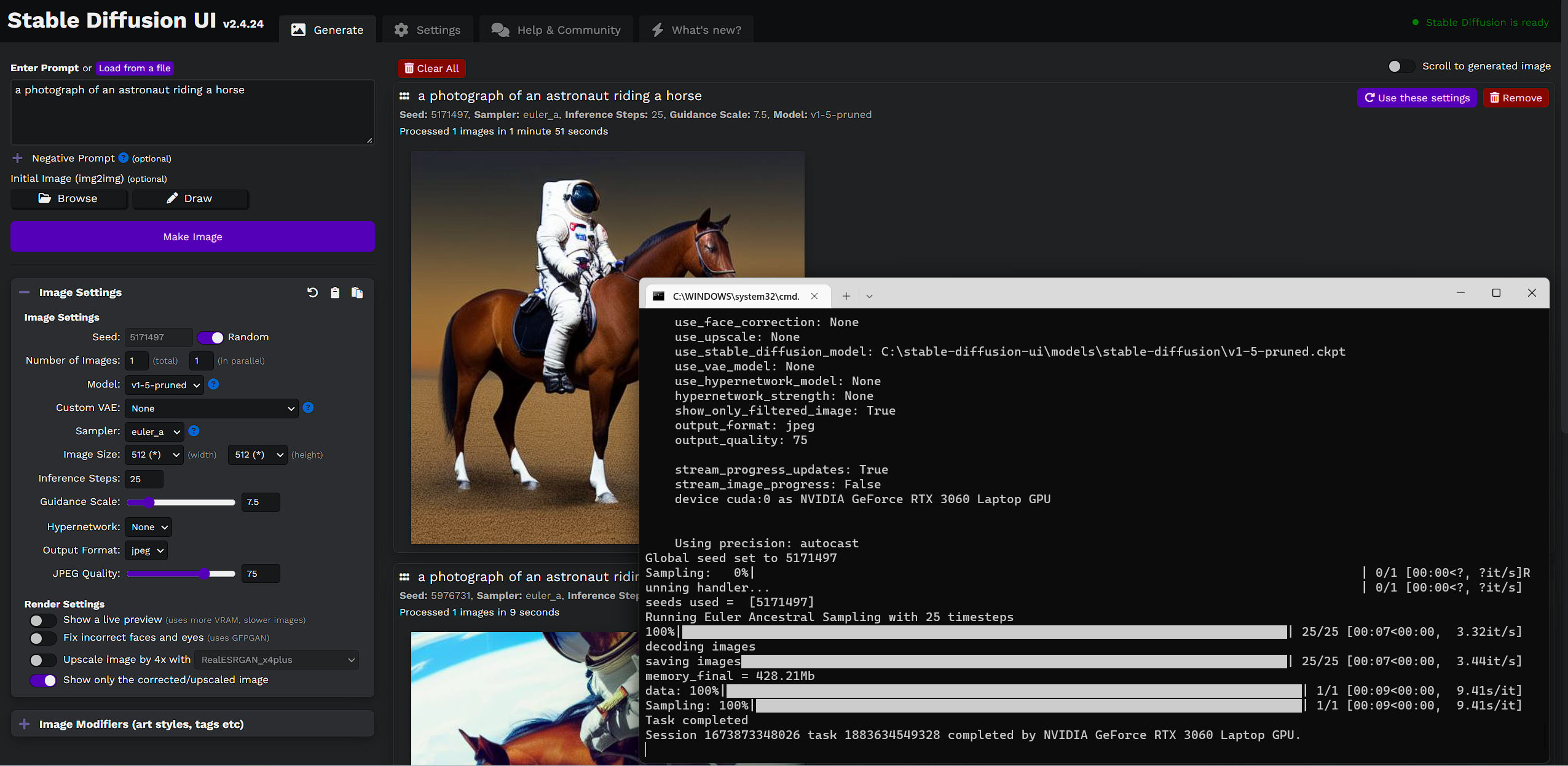

Cómo instalar Stable Diffusion y crear tus propias imágenes AI

Por insistencia de uno de ustedes (Gracias Ale!) me puse a jugar con Stable Diffusion de forma local, más que nada para probar si mi hardware era suficiente.

Puedo asegurar que NO, no lo es, pero no porque no funcione sino porque los nuevos modelos exigen cada vez más memoria RAM y, si uno quiere generar algo interesante, ni la placa de video que tiene alcanzará.

Peeero, para aquellos curiosos, aquí les explico cómo instalarlo y dónde conseguir modelos, y sí, se van a divertir un buen rato!👍