Excelente articulo.

Malvertising, otra forma de arruinar todo en la publicidad online

Ya en su momento di charlas y escribí artículos sobre Adwords, sobre bots en redes sociales, sobre muchas cosas que tienen que ver con este medio en el que nos movemos y que no son agradables.

Lamentablemente a cada cosa buena alguien la aprovecha para arruinarla y sacarle rédito personal, no comunitario, así sucede en casi toda sociedad y con casi todo, pero principalmente en Internet donde las reglas sociales son inaplicables.

El Malvertising es otro ejemplo de esto, cómo utilizar algo más o menos establecido para hacer una maldad, usar las redes publicitarias para sembrar malware, y para colmo es algo que la industria trata de esconder, ya sea porque no lo entiende como cuando se da cuenta de lo vulnerable que es...

El Malvertising es fácil de entender, anuncios publicitarios que inyecten malware en el cliente, al fin y al cabo un banner es algo que se trae desde otro lado sin tu consentimiento, se ejecuta en tu PC y uno desconoce su origen.

Aprovechando la enormidad de redes, la inmensidad de sistemas en juego y las vulnerabilidades de software conocido, es posible hacer esto de forma muy sencilla y sin que nadie se entere, ni siquiera las empresas de publicidad.

El método

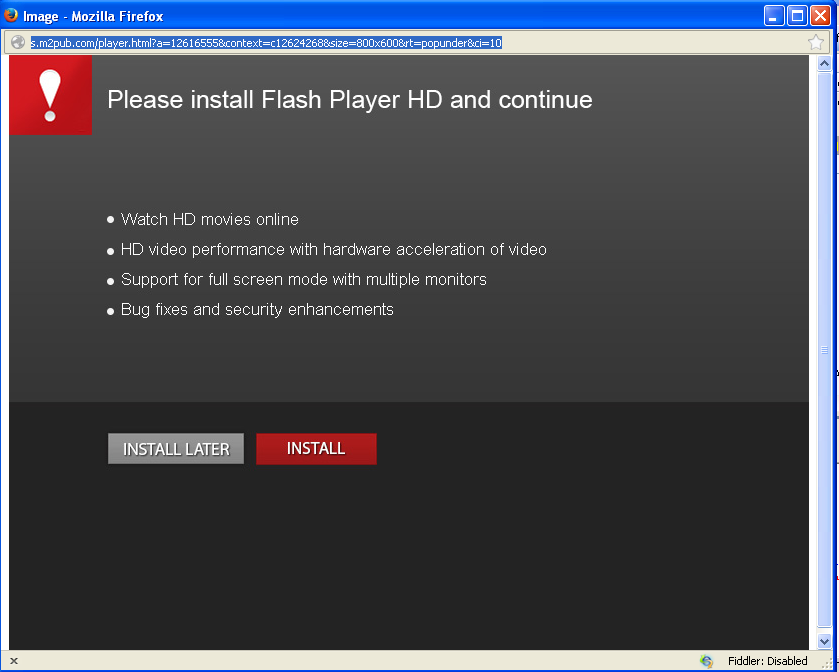

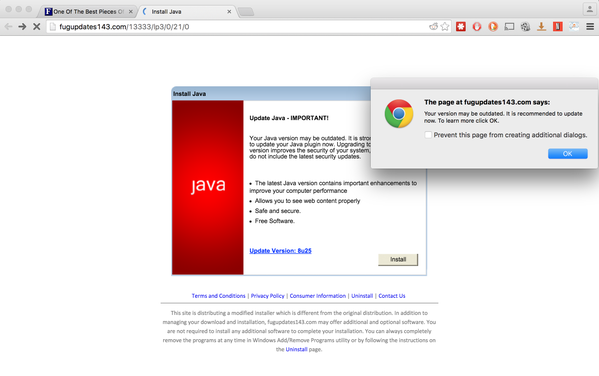

No es raro que tengamos en una PC instalados plugins que los browsers siguen utilizando, por ejemplo Flash Player o JAVA, pero hay varios más incorporados desde plugins para ver videos non-sanctos hasta filtros de todo tipo, pero nadie mira el código fuente de estos, uno los instala a ciegas.

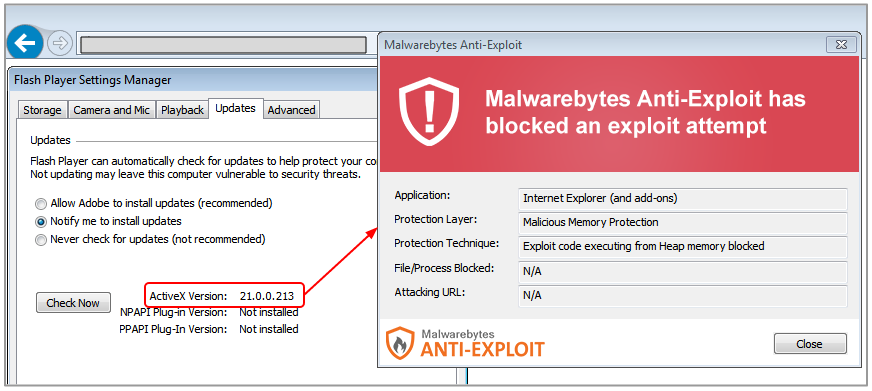

No es raro leer de cómo los creadores de browsers quieren sacarse de encima a Flash Player cuanto antes, inclusive Adobe, la empresa que lo distribuye, es que cada día se descubren nuevas vulnerabilidades para el reproductor de Flash.

El mismo se ejecuta como un proceso a parte, separado del browser, he ahí su peligro, no está contenido, está expuesto y como tal es un vector de ataque hacia el resto de la PC.

Ese es un ejemplo del hueco buscado, el banner puede resultar inofensivo y mostrar algo normal, esperable, una publicidad de algún servicio, pero mientras tanto se está ejecutando con Flash o JAVA, conoce la versión del player o plugin, sabe qué vulnerabilidades puede encontrar en cada versión, ataca exactamente con el payload necesario, inyecta lo que puede inyectar para cada versión.

Lo interesante de esto es que no requiere interacción con el usuario, tan sólo que éste visite sitios web totalmente válidos y legales ¿Cómo? ¿No es que me infecto si entro en sitios basura? No, eso ya no es necesario...

Las redes

Para entender cómo se distribuyen hay que entender las actuales redes de publicidad de real time bidding, usemos por ejemplo a Adsense/Adwords de Google, los banners que pueden ver en este sitio son brindados por Google, hasta ahí uno se sentiría seguro, al fin y al cabo Google tiene bastante más recursos que un simple bloguero para analizar qué se está entregando en su red.

Pero Google trabaja en sociedad con miles de redes ya existentes, si Google no posee el banner adecuado para tal o cual usuario sirve otro, de otra red, le pasa la posta a otro sistema.

¿Y si el nuevo jugador no tiene tampoco un banner adecuado? Hace lo mismo con otro y así hasta llegar, en ocasiones, a consultar diez servicios distintos encadenados.

Desde el punto del vista del usuario todo esto sucedió en un segundo, o dos, el browser se enlentece, los banners y sus scripts son pesadísimos, pero el tiempo de respuesta de las redes de publicidad es igual de malo.

Para muchos la solución es utilizar un bloqueador de publicidad, pero claro, muchos como Adblock ya han negociado abrir las puertas a varias redes "buenas", es decir, los que les paguen a ellos.

Con esta conexión entre miles de redes de publicidad llega la pregunta ¿Acaso alguno de todos ellos rechazaría un banner de un cliente dispuesto a entregar su dinero a cambio de impresiones? Google tal vez pueda ser más firme, tiene con qué, el resto sencillamente está necesitado de dinero.

El engaño

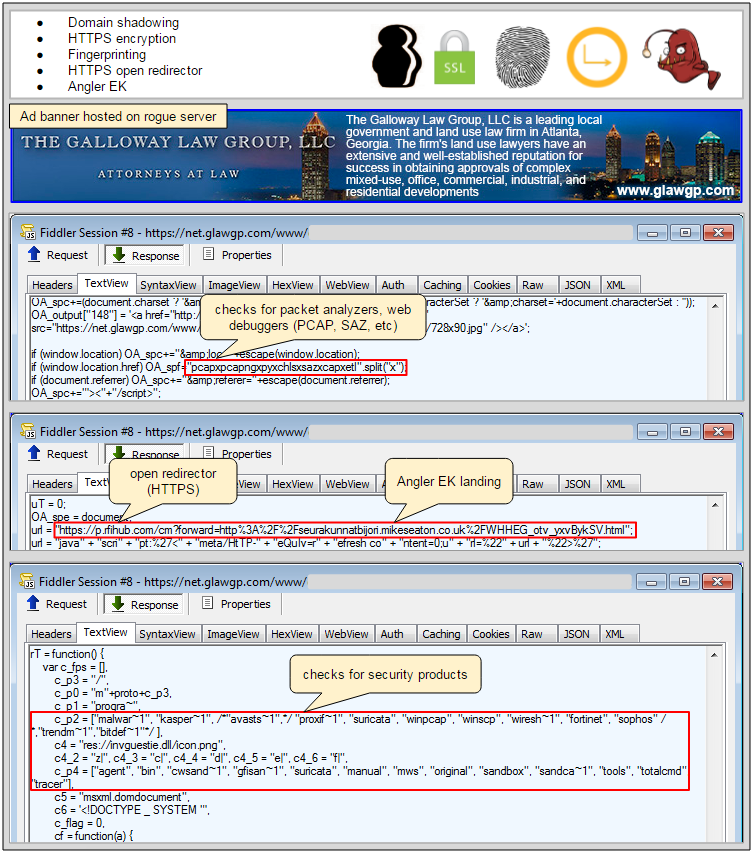

Pero ¿Todos los banners son así? Es decir, ¿no sería algo estúpido mostrar el malware de entrada? Es exactamente en lo que ya han pensado aquellos quienes infectan máquinas con este método, por ende el recurso es sencillamente genial: infección selectiva.

Cuando un browser solicita un banner envía cierta información, cuando se navega mucho se llenan cookies, toda Adnetwork colecciona esto, tiene más información sobre vos de la que imaginas, estás permanentemente siendo trackeado. Nada que no sepamos en el ambiente pero aquí es donde entra en juego el malware.

Imaginen que entran 100 personas, el banner identifica toda la información posible del visitante, sabe qué sistema operativo, browser, resolución y hasta plugins tiene el visitante. Pregunta obvia ¿Por qué se molestaría en infectar los mejor protegidos? A ellos les muestra un banner inocuo.

Pero supongamos que de esos 100 hay 50 con un browser algo viejo o fácil de infectar, de esos 50 hay 25 con una versión muy vieja de Flash Player, es más, por sus cookies y demás detalles brindados por la red de publicidad sabemos que al menos 10 son personas mayores que viven en los países que me interesaría poseer, IPs de EEUU, genial.

Con sólo mostrar un 10% de banners con malware puedo inyectar software en esos clientes nada más, el resto jamás lo notará, un experto en seguridad jamás lo verá, jamás un antivirus notará nada, acabamos de infectar a los más fáciles de vulnerar, los "entregados".

El objetivo real

Pero ¿De qué sirve infectar estas máquinas? El hacker básico lo usaría para recolectar información de ellos, robar tarjetas de crédito y esas menudencias, pero eso es pensar en pequeño, el mejor recurso es poseer estas máquinas, estas PCs son ahora tuyas, podés utilizarlas no para una acción, para muchas.

Al tener una red zombie se pueden realizar muchas acciones mucho más redituables que tan sólo ponerse en riesgo robando tarjetas de crédito. Quien hace eso se arriesga a acciones penales gravísimas en la mayor parte del mundo, en cambio utilizar estas redes zombies tiene otro fin.

Por ejemplo, spam, el clásico spam requiere de estas redes, pero salgamos del spam por e-mail, tenemos redes sociales donde, y aquí conecta con mis estudios sobre redes de bots, es mucho más redituable en términos económicos y legales. Nadie lo nota, nadie actúa en consecuencia.

Si por cada máquina zombie conectamos bots de redes sociales, tenemos una megared que puede mover la aguja en cualquier acción, crear fama donde no existe, destruir campañas rivales, viralizar contenido que nadie ve, el negocio es infinito, tenés robots en cantidad.

Hasta conozco casos de infección para minar bitcoins o, el peor de los casos, cryptoware para robarle todo y exigirle dinero a cambio de recuperar su información privada.

El mejor de los usos es, en mi opinión, estar dentro de la PC de consumidores, cambiarle banners por los propios, conocer qué hacen, cómo y usarlos como bots en redes para fraguar campañas, el negocio es, además, casi imposible de frenar.

Casos

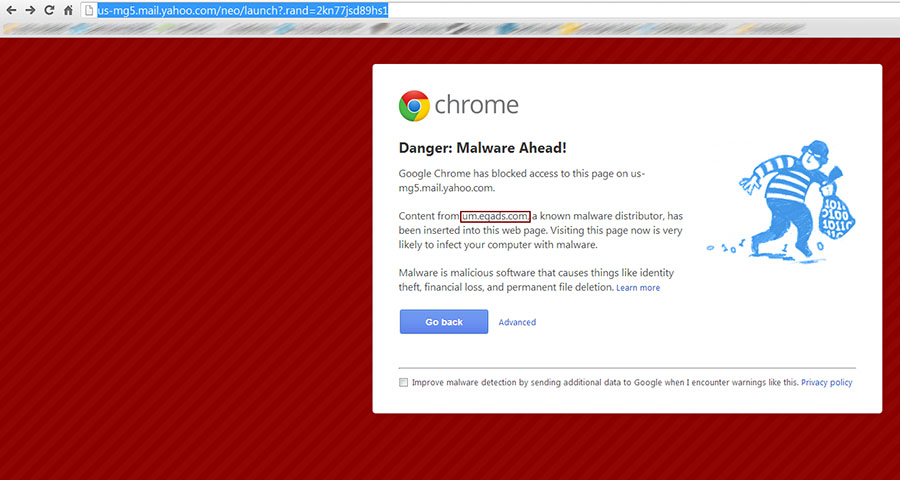

Hace unos meses Forbes, ofuscado por los visitantes que utilizan AdBlock, bloqueaba el acceso a sus artículos a quienes se escudaban de la publicidad excesiva del sitio, pero he aquí que a la hora de quitarlo para poder leer, Forbes entregaba malware en sus anuncios.

Según Cyphort el malvertising creció un 325% de 2014 a 2015, e identificaron varios métodos, por ejemplo que sólo empiezan a servir malware 10 días después de la aprobación del anuncio, que se le entrega sólamente a un 10% de los usuarios de forma salteada, verifican user agents e IPs, muchos inclusive sirviendo ads falsos utilizando certificados SSL para que ni siquiera los antivirus chequeen el contenido. Si, malware certificado y todo.

Forbes no es el único, se han dado casos en The New York Times, The Huffington Post, y uno no suele desconfiar de sitios semejantes, es el sitio en que más confianza tenías el que te está atacando, es mucho peor.

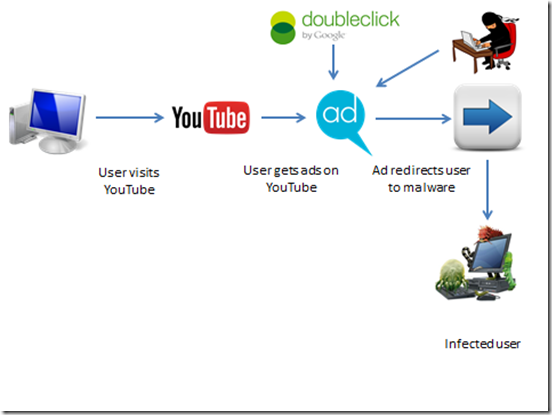

Hace un par de años el mismísimo Youtube había caído en esta trampa, utilizando el toolkit Styx dentro de un anuncio de Youtube y aprovechando vulnerabilidades de JAVA y utilizaba (Domain Generation Algorithm) para esconder su verdadero destino, sembraba Win32/Caphaw, muy utilizado para obtener datos bancarios del usuario.

Podemos usar herramientas como Disconnect para saber cuan comprometidos estamos a veces visitando sitios "confiables" , pero la realidad es la misma, uno se encuentra en riesgo hasta en el lugar que más confiable creía.

Hace muy poco hubo una nueva tanda de ataques aprovechando huecos en el Flash Player, utilizando el sistema de la plataforma Rocket Fuel infectaron varias redes (Rocket Fuel, PLYmedia, Zedo, AppNexus, ShareThrough, Rubicon, DoubleClick) y muchos sitios como cbs.com y dailymotion.com entregaron esos banners.

Lo triste del caso es que empresas importantes de contenidos siguen sosteniendo este mercado perverso de las redes programáticas que atentan contra la salud de todo el ecosistema, pervirtieron el negocio y transformaron el contenido en basura clickbait ante la desesperación de más y más impresiones.

Entre estas redes y el malvertising los adblocks terminan justificándose más que nunca, la industria se pega un tiro en el pie a cada paso que da por orientarse más por la codicia, la destrucción del contenido y la dictadura de las impresiones.

Son los mismos que pegan el grito en el cielo por el uso de adblock, y aun sabiendo que a mí también me afecta, no puedo más que comprenderlo y justificarlo, han hecho todo lo posible por arruinar la experiencia de navegar en la web.

Otros posts que podrían llegar a gustarte...

Comentarios

-

...y todo se solucionaría si procesaran las "animaciones" ellos mismos y nos entregaran publicidad como imágenes sin enriquecer... pero claro... que el gasto de procesamiento lo tenga el cliente, no la empresa de publicidad!

-

Galmor dijo:

...y todo se solucionaría si procesaran las "animaciones" ellos mismos y nos entregaran publicidad como imágenes sin enriquecer... pero claro... que el gasto de procesamiento lo tenga el cliente, no la empresa de publicidad!

no sólo eso, el contenido podría estar preprocesado pero no podrían medirte ni sembrarte más cookies, el problema está en que pretenden obtener más información sobre vos y segmentar mejor para maximizar ingresos.

Es codicia pura que, aprovechada por algunos, puede transformarse en la muerte de toda la industria publicitaria

-

Hace ya muchos años que utilizo adBlock, y cuando me toca usar un navegador que no lo tiene, es desesperante. Banners por todos lados, en cada pixel disponible. Y aún así hay publicidades que pasan, links falsos, etc. Tratar de descargar algo es a veces pasar por un campo minado.

PD: Fabio, aún despues de desactivar el AddBlock me seguis llamando Tilingo Menemista

-

Ufff, mejor vuelvo a activar el ABP aca en este blog!

Ahora en serio. Decís que los bloqueadores dejan de bloquear al que les paga, pero eso sería exclusivamente para las black lists que vienen armadas, no? o sea, me mostrará la publicidad por defecto, pero puedo bloquearla a mano?

Porque si no deja agregar banners a mano a la lista de los bloqueados es como medio al pedo usarlo...

-

Nachox dijo:

Ufff, mejor vuelvo a activar el ABP aca en este blog!

Ahora en serio. Decís que los bloqueadores dejan de bloquear al que les paga, pero eso sería exclusivamente para las black lists que vienen armadas, no? o sea, me mostrará la publicidad por defecto, pero puedo bloquearla a mano?

Porque si no deja agregar banners a mano a la lista de los bloqueados es como medio al pedo usarlo...

Adblock creo que no te dejará bloquearla, en cambio ublock no hace esos tratos, por ahora.

-

Fabio Baccaglioni dijo:

Nachox dijo:

Ufff, mejor vuelvo a activar el ABP aca en este blog!

Ahora en serio. Decís que los bloqueadores dejan de bloquear al que les paga, pero eso sería exclusivamente para las black lists que vienen armadas, no? o sea, me mostrará la publicidad por defecto, pero puedo bloquearla a mano?

Porque si no deja agregar banners a mano a la lista de los bloqueados es como medio al pedo usarlo...

Adblock creo que no te dejará bloquearla, en cambio ublock no hace esos tratos, por ahora.

De momento uso los dos en diferentes browsers, parece ser que empezaré a sacar el Adblock de todos ahora... chas gracias!

(Salvo que ublock te esté pagando a vos para desprestigiar a la competencia... :chock